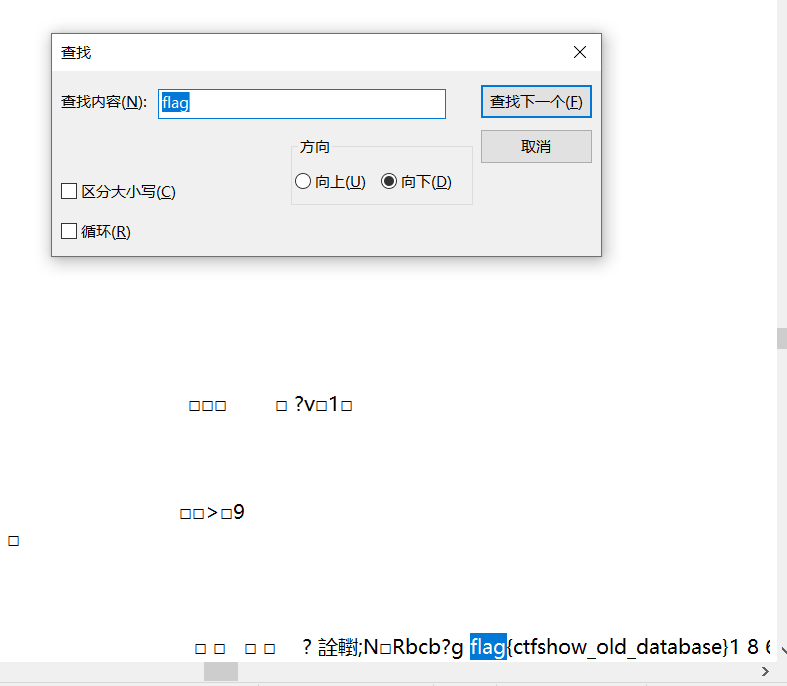

# web1

CTRL+u 解决

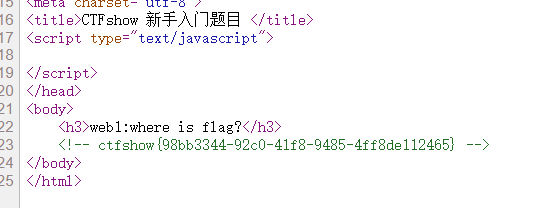

# web2

同 web1

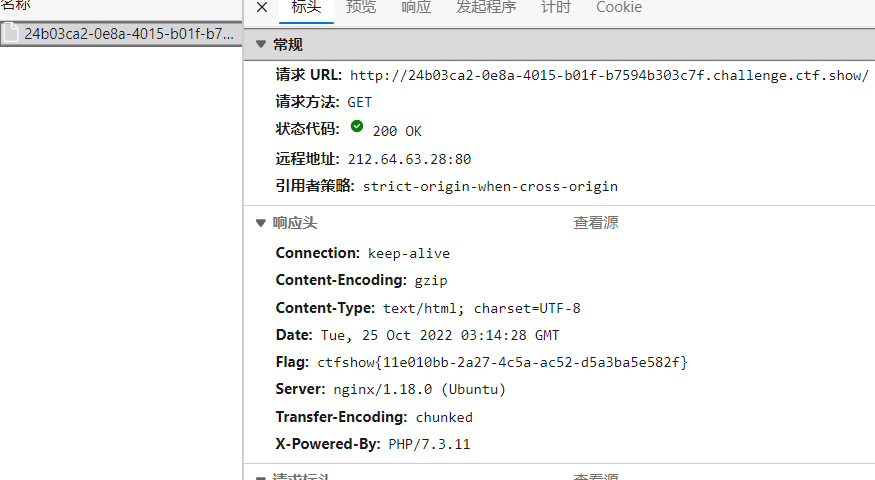

# web3

http 头中

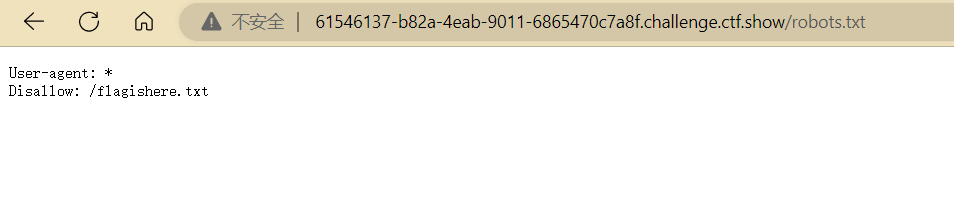

# web4

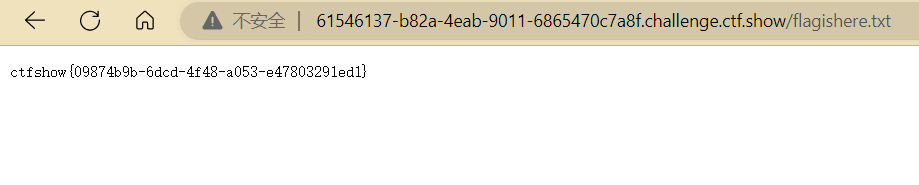

查看 robots.txt

访问 /flagishere.txt

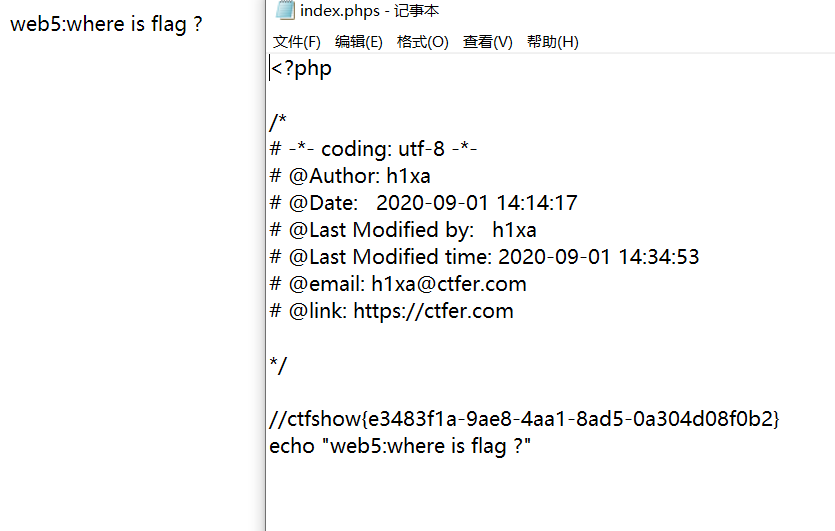

# web5

访问 phps 下载源码

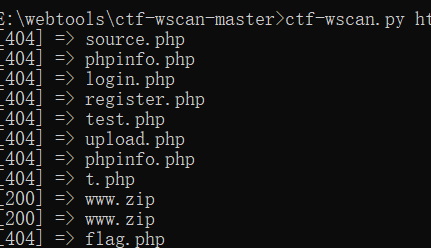

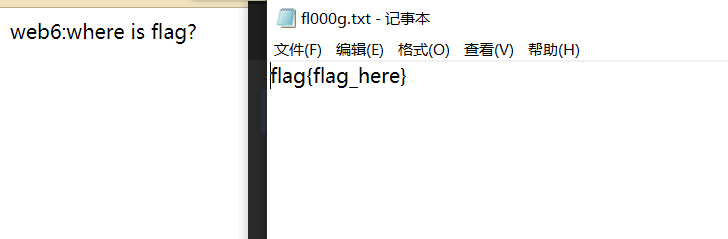

# web6

有 www.zip, 下载拿到 flag

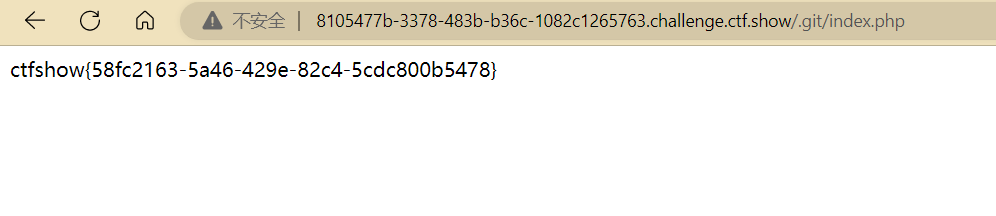

# web7

git 的源码泄露,直接访问.git/index.php

# web8

svn 源码泄露同上

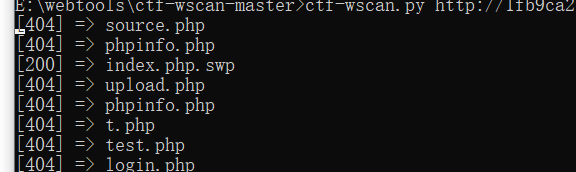

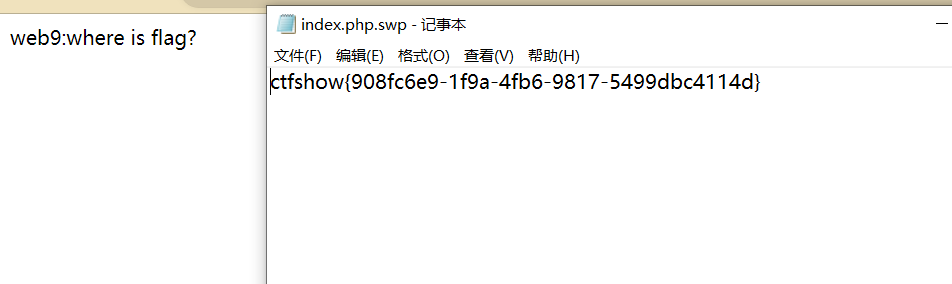

# web9

修改文件时意外退出,生成缓存文件

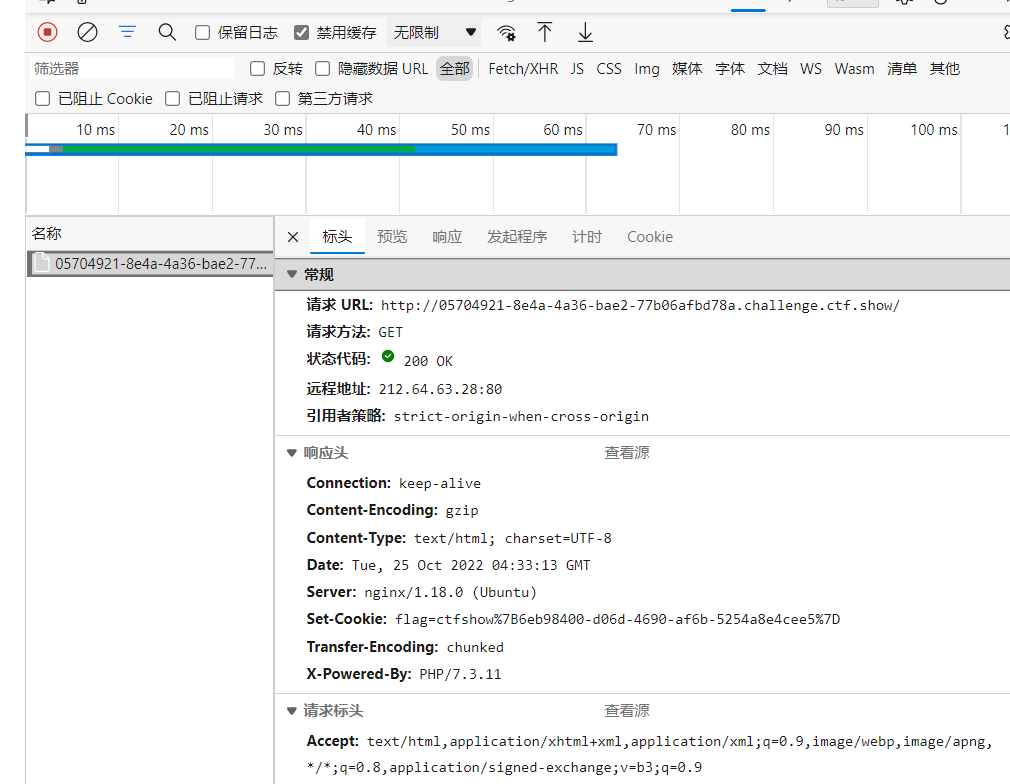

# web10

查看 http 头部的 cookie 头

# web11

域名 dns 解析,设置说明

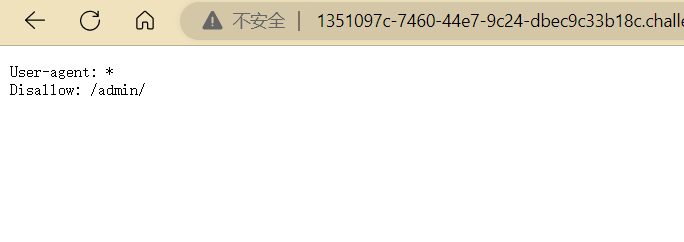

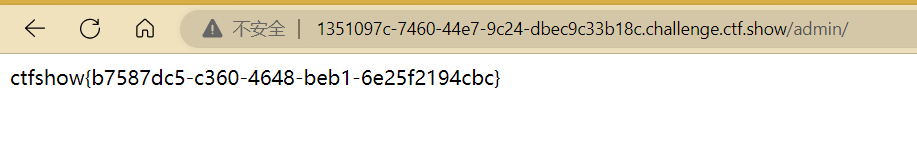

# web12

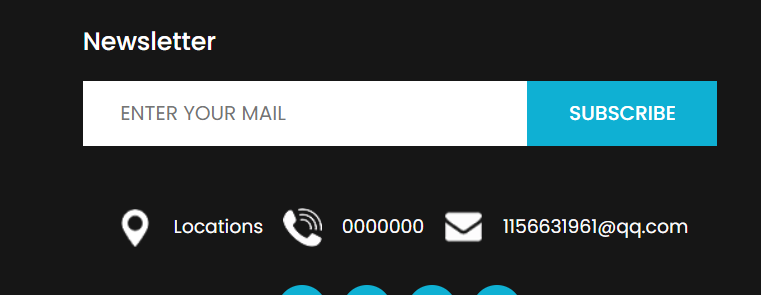

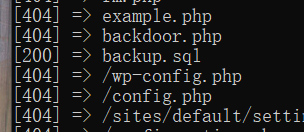

robots.txt 中写了后台登录连接

用户名 admin

密码,页面上的手机号

# web13

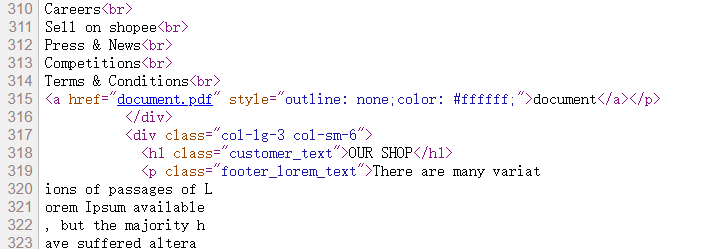

页面下方发现这个 pd 能下载

pdf 中有密码,去尝试登录,拿到 flag

# web14

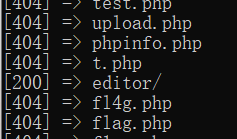

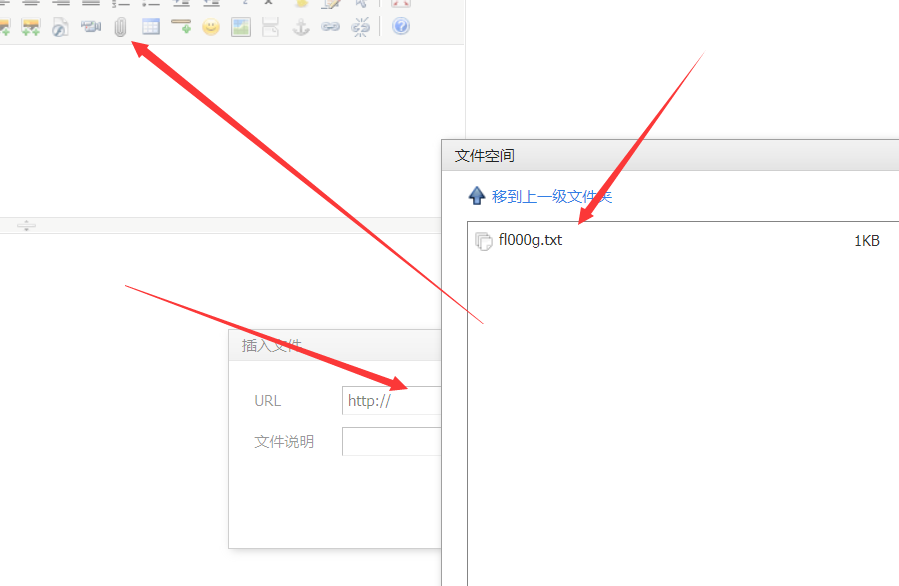

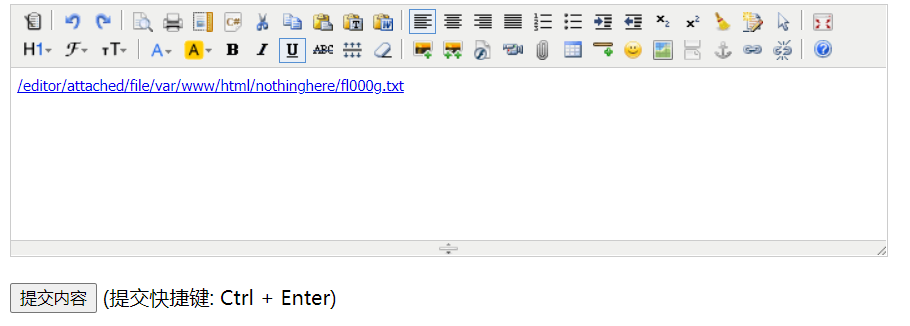

去访问,有一个文本编辑器页面,寻找 flag 文件

访问文件

# web15

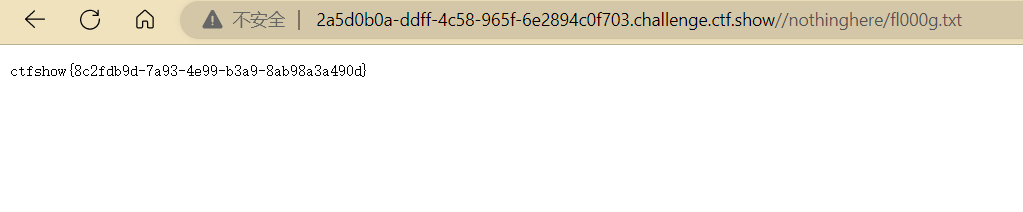

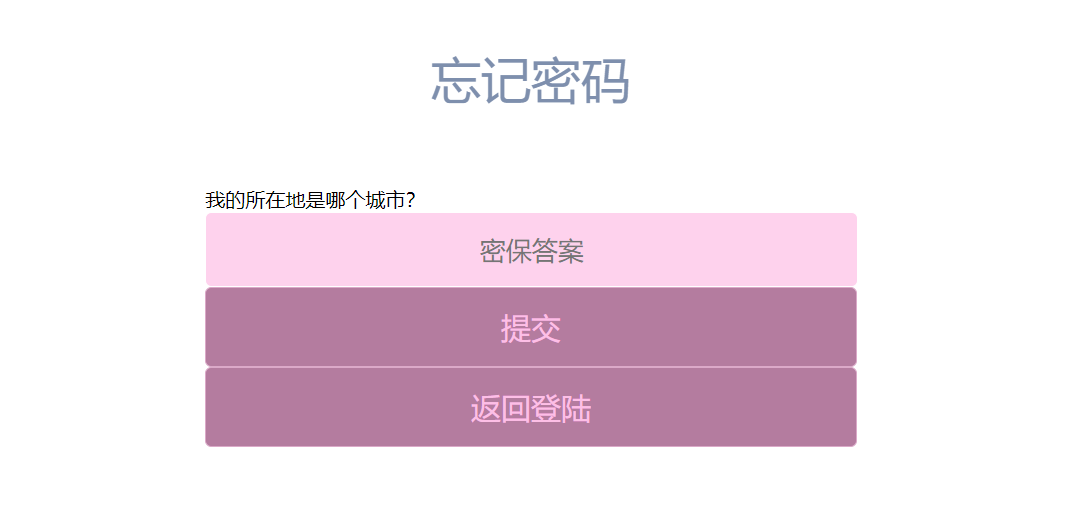

发现有 admin 页面,先去访问

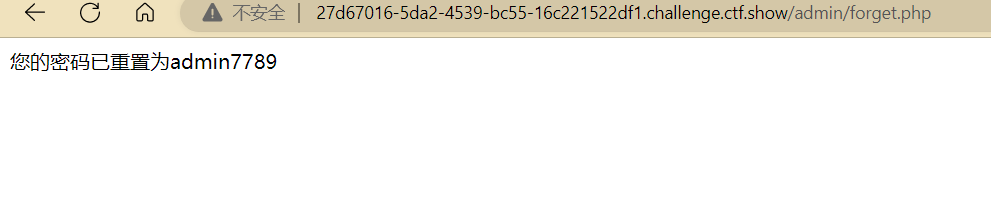

有登录页面,但是不知道密码,忘记密码需要知道地址

主页找到了邮箱地址

通过 qq 号查询地址

这里应该是机器人资料改了,题目没更新,正确地址是西安

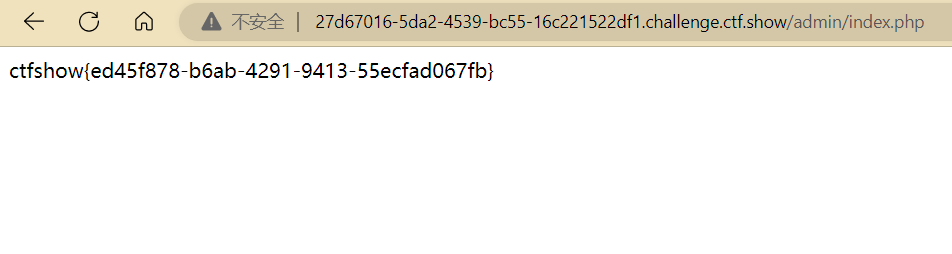

登录拿到 flag

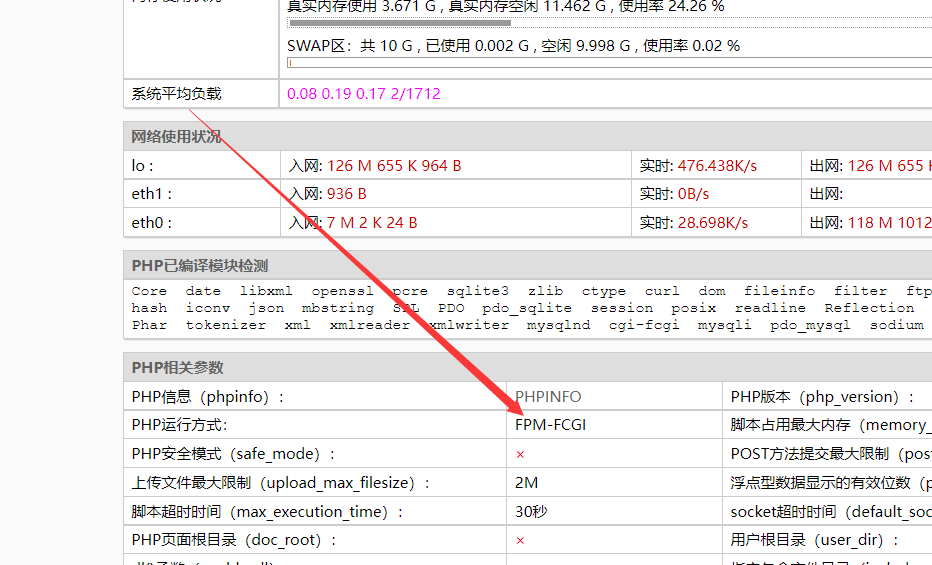

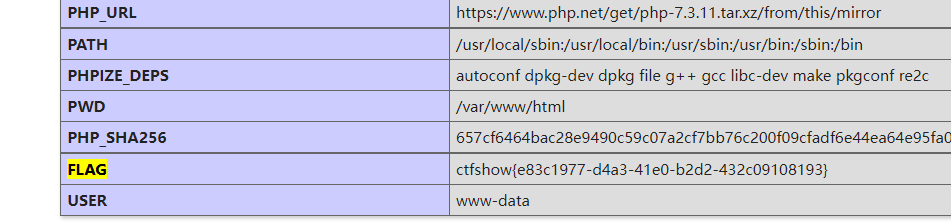

# web16

访问 tz.php,php 探针是用来探测空间、服务器运行状况和 PHP 信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡 流量、系统负载、服务器时间等信息。

打开 phpinfo 拿到 flag

# web17

访问,将下载的文件打开拿到 flag

# web18

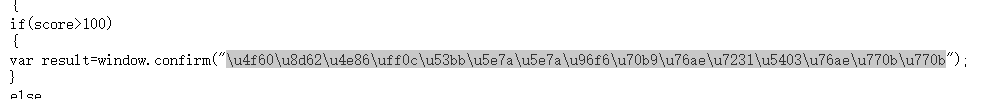

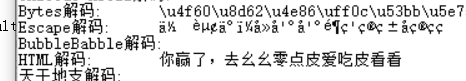

前端的验证,查看 js

分数大于 100 分会有弹窗,url 解码

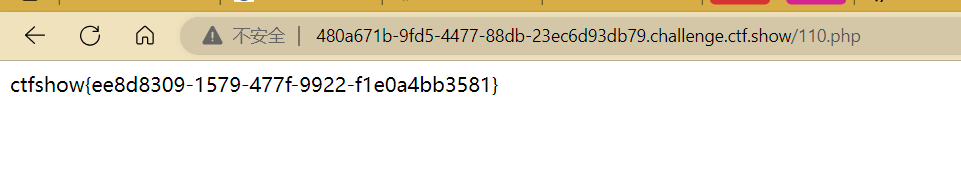

访问 110.php

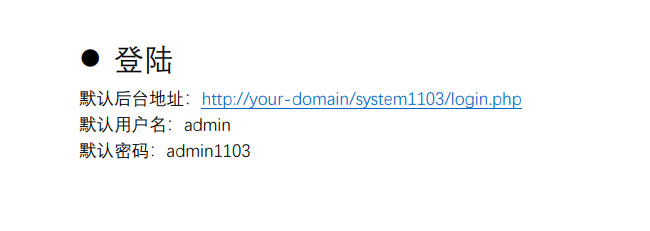

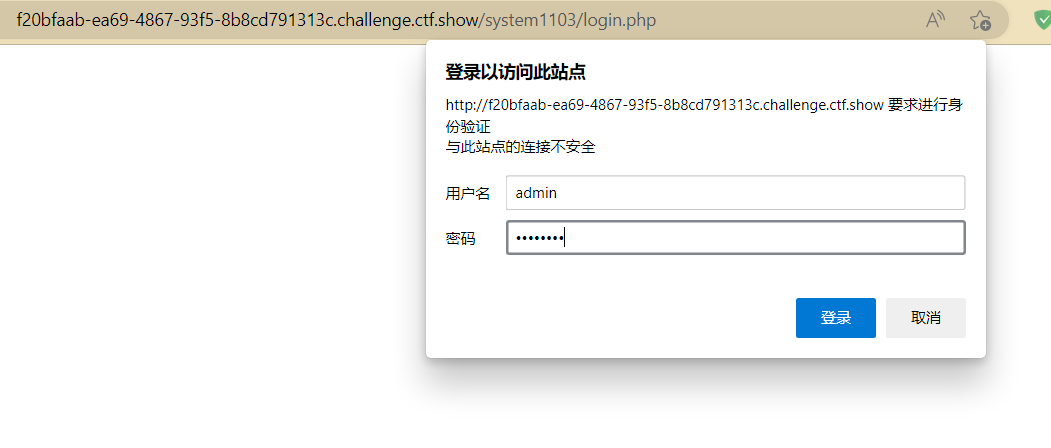

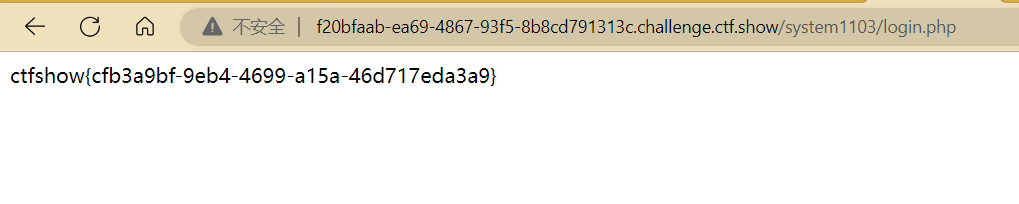

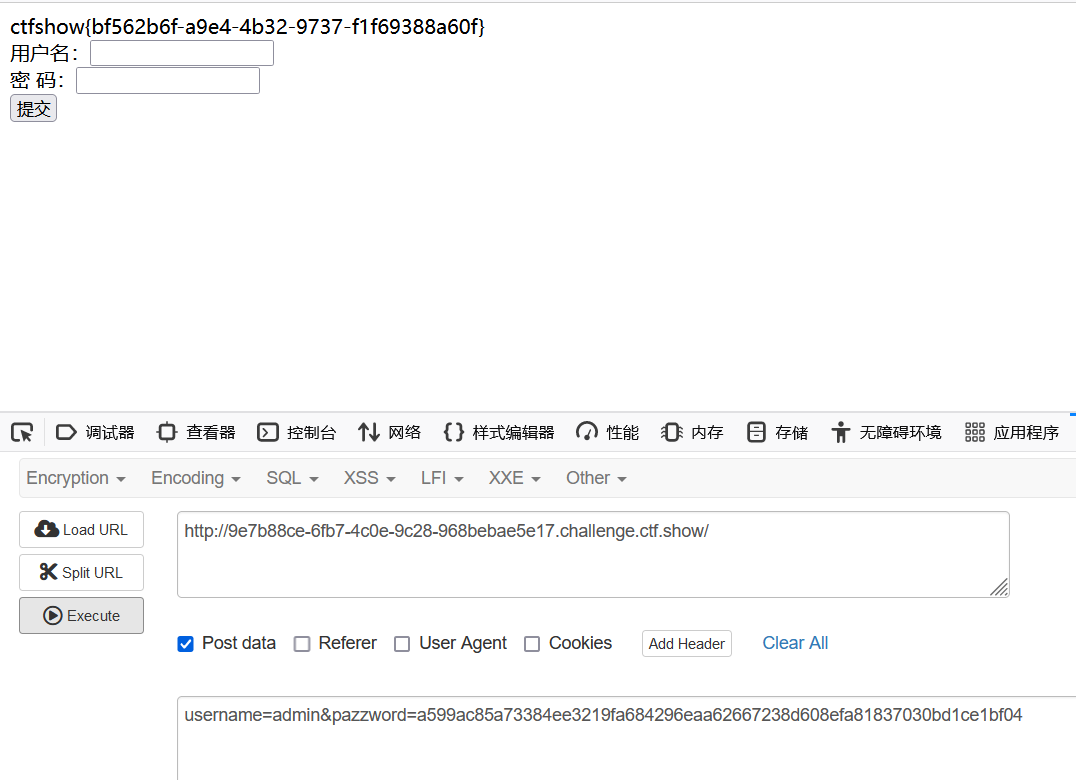

# web19

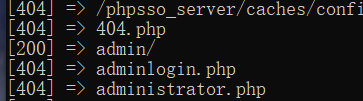

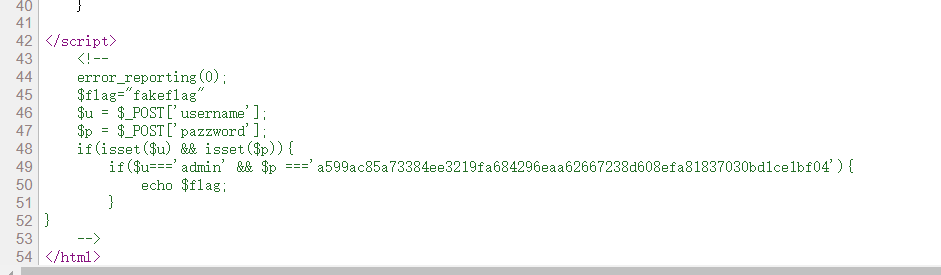

看到用户名密码

登陆,拿到 flag

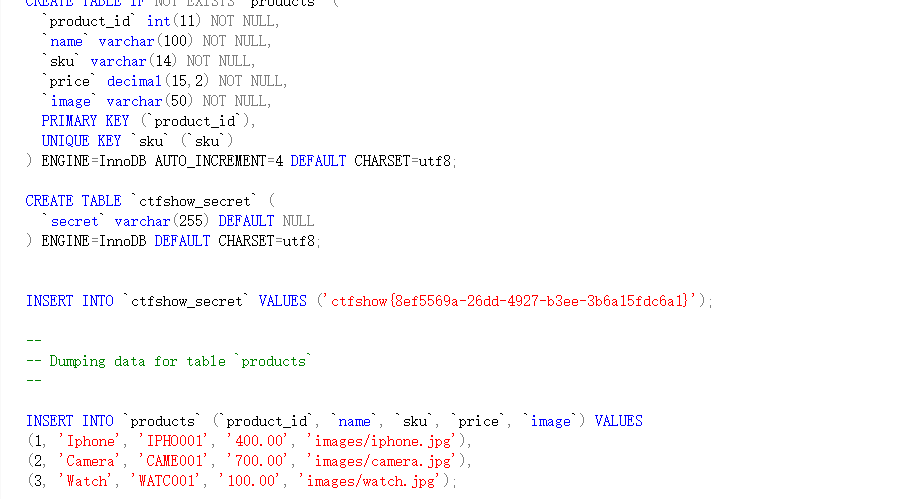

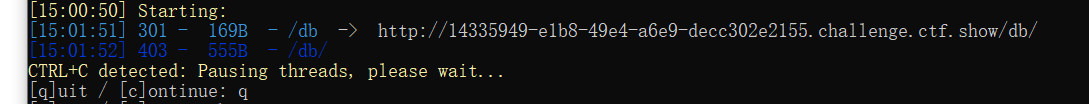

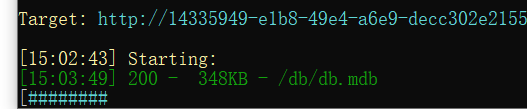

# web20

这个目录下有东西,mdb 文件是早期 asp+access 构架的数据库文件

访问